Segurança no Linux

Embora brechas graves de segurança

sejam mais raras no Linux, manter servidores desatualizados ativos no seu

sistema podem torná-lo tão vulnerável quanto o do mais inocente usuário do

Windows 98. Este tutorial ensina como encontrar vulnerabilidades no seu sistema

e prevenir-se contra roubo de senhas e vários tipos de ataques.

Existe uma certa desinformação sobre o Linux no quesito

segurança. Se formos fazer uma comparação direta com o número de

vulnerabilidades nos sistemas Windows, incluindo as de programas como o

Outlook, IE, IIS, etc. Provavelmente teríamos um número muito maior do que a de

qualquer distribuição Linux. Mesmo as falhas de segurança contidas apenas nos

serviços padrão do Windows já somam um número considerável, muitas vezes

superior ao de todos os pacotes incluídos em muitas distribuições juntas, como

comentei no artigo "Qual é mais seguro, Windows ou Linux" que você

pode ler aqui:

http://www.guiadohardware.net/artigos/199

Também não temos muitos problemas com vírus e pragas recebidas via e-mail, que

são possivelmente o problema mais comum dos usuários do Windows e o número de

trojans para Linux é muito menor do que o de versões para Windows. Mesmo os

servidores, como o Apache, Proftpd, etc. São geralmente mais seguros do que os

equivalentes for Windows.

O problema é que todos estes prognósticos favoráveis dão uma falsa sensação de

segurança, que acabam levando muitos usuários a assumirem um comportamento de

risco, deixando vários servidores ativados, usando senhas fracas ou logando-se

como root e por aí vai. Também é muito comum que os novos usuários fiquem

impressionados com os recursos de conectividade disponíveis no Linux e acabem

abrindo brechas de segurança ao deixar servidores XFS, NFS, Squid, etc.

abertos.

Uns 80% dos usuários do Windows sequer sabem o que é um servidor FTP (creio eu

:-) enquanto a maioria das distribuições mantém o Proftpd ou o Wu-ftdp ativados

por default. Quantos usuários Windows deixam um servidor Web ativado em suas

máquinas? Ou um servidor de Telnet? Bem, creio que uma boa parte dos usuários

Linux, talvez você mesmo, deixam...

No final das contas, a segurança do sistema depende muito mais do comportamento

do usuário do que do sistema operacional. Um usuário iniciante que use o

Windows XP, sem nenhum firewall ou qualquer cuidado especial, mas que tenha o

cuidado de manter o sistema atualizado e não executar qualquer porcaria que

chegue por mail provavelmente estará mais seguro do que um usuário Linux sem

noções de segurança que deixe um batalhão de servidores desatualizados ativos

na máquina.

Por quê justo eu?

Você poderia perguntar por que alguém teria interesse em

invadir sua máquina se você não possui nenhum segredo militar ou qualquer outra

coisa valiosa armazenada no seu HD. A questão não é tanto o que você tem no HD,

mas sim sua banda.

Sim, ter vários PCs sobre seu controle, principalmente se eles possuírem

conexões de alta velocidade significa poder. É possível usa-los para alimentar

redes P2P como o Kazaa e outros, fundar uma rede de distribuição de Warez ou

Moviez, usa-los como servidores complementares para um site pornô qualquer,

enviar spam (que virão do seu endereço IP!), usá-los rodar portscans e lançar

ataques contra outras máquinas (que novamente, virão do seu endereço IP!) ou

até mesmo usá-los num ataque coordenado para tirar um grande portal do ar.

Existem também alguns desocupados que gostam de invadir os micros dos outros

simplesmente para pregar peças ou deletar arquivos, o que também não é muito

agradável para a vítima.

Ou seja, cuidar da sua própria segurança é quase que uma obrigação para

qualquer um que acesse a Internet, não só para proteger sua própria

privacidade, mas para impedir que seu PC seja usado para causar danos a outros

sistemas. Não seja mais um idiota que não tem controle sobre o próprio micro.

Como se proteger

Segurança envolve mais do que simplesmente instalar um

firewall ou substituir o Outlook por um leitor de e-mails mais seguro, envolve

um conjunto de atitudes.

A idéia básica é em primeiro lugar evitar que outras pessoas tenham acesso a

dados pessoais, como senhas, versões dos servidores que você mantém abertos na

sua máquina e se possível até mesmo restringir o acesso ao seu endereço de

e-mail, número de ICQ e dificultar a obtenção do endereço IP da sua máquina. A

idéia é que a partir de qualquer um destes dados alguém pode conseguir obter

mais dados até conseguir acesso.

Nenhum programa é livre de bugs. Com o seu número de ICQ alguém poderia tentar

se aproveitar de alguma brecha descoberta no protocolo ou no cliente que você

utiliza, com o seu e-mail é possível se aproveitar de uma vulnerabilidade recém

descoberta no leitor de e-mails que você utiliza, ou simplesmente tentar

convencê-lo a abrir um arquivo ataxado que contém um trojan e assim por diante.

Como estes dados são mais ou menos públicos, a atitude mais inteligente é

evitar arrumar confusão em grupos de discussão ou pelo ICQ. Assim pelo menos você

evita que alguém tenha motivos para tentar lhe prejudicar.

A questão das senhas é um pouco mais delicada, pois envolve não só os logins e

senhas de e-mail, mas também senhas de banco, números de cartão de crédito,

etc. A forma mais comum de conseguir estes dados é através de um programa de

keytrap que captura tudo que é digitado no teclado, salvando num arquivo de

texto que pode ser recuperado depois ou enviado automaticamente por e-mail.

Existem várias formas de conseguir instalar um keytrap no PC de alguém, as

possibilidades vão desde enviar um programa qualquer por e-mail que ao ser

executado instala também o programa, invadir a máquina usando um trojan que dê

acesso remoto e a partir daí instalar o programa e assim por diante.

Mesmo que o seu micro esteja limpo, ainda existe a possibilidade de que os seus

dados sejam capturados ao utilizar o micro de alguém ou, principalmente, ao

utilizar um Cybercafé. Uma pesquisa recente apurou que 60% dos usuários possui

algum tipo de vírus ou trojan instalado no micro, algo definitivamente

preocupante.

Evite digitar qualquer tipo de senha ou dados confidenciais em qualquer micro

que não seja seu ou, se isso realmente for necessário, pelo menos tenha o

cuidado de usar algum tipo de teclado virtual (como os que os sistemas de

acesso online dos bancos oferecem ou o incluído no Windows), assim os dados não

são capturados pelo keytrap.

Os ambientes mais críticos são os Cybercafés, onde muitas pessoas utilizam os

mesmos PCs. Não utilize nenhum serviço onde não exista uma boa política de

segurança, baseada em logins separados para cada cliente e de preferência com

estações Linux que oferecem um suporte multiusuário mais desenvolvido.

Com senhas em mãos, qualquer um poderá ler seus e-mails, acessar sua máquina

remotamente caso você mantenha um servidor de FTP ou SSH ativo e assim por

diante. As senhas são o ponto fraco de qualquer sistema de segurança por isso

devem ser uma preocupação constante. Utilize sempre boas senhas, misturando

letras e números e com pelo menos 8 (de preferência 12) caracteres, jamais

utilize palavras como senha e troque suas senhas, sobretudo a senha de root

constantemente.

O ideal é que ninguém além de você tenha acesso físico ao seu PC. Mesmo que

você deixe o micro desligado, ou protegido por uma proteção de tela, é possível

instalar programas dando boot através de um disquete. Os sistemas Windows

95/98/Me são uma carta aberta, qualquer um com acesso físico à máquina pode

instalar e deletar o que bem entender. Mesmo em sistemas mais seguros, como o

Windows 2000/XP, Linux e FreeBSD é possível utilizar um dos vários rootdisks

disponíveis para, com um pouco de tempo, obter acesso como superusuário e a

partir daí novamente poder fazer o que quiser.

Os rootdisks são disquetes bootáveis com um conjunto de utilitários que

exploram falhas do sistema para tentar obter acesso. A maioria das brechas de

segurança podem ser exploradas apenas localmente e é justamente isso o que o

rootdisk faz. Se não for possível obter acesso explorando nenhuma vulnerabilidade

conhecida, o rootdisk ainda pode tentar um ataque de força bruta, chutando a

senha de superusuário até acertar. Neste caso, uma senha de 12 caracteres ou

mais já seria suficiente para proteger o sistema, o problema é que muita gente

tem preguiça de digitar uma senha tão longa e acaba usando senhas de 5 ou 6

caracteres que são rápidas de descobrir. Não faça isso.

Se você administra um servidor ou permite que outros usuários acessem sua

máquina remotamente, exija que todos utilizem boas senhas. Muitas brechas de

segurança permitem obter acesso de root partindo de um simples login de usuário

por isso além de exigir o uso de boas senhas, você deve dar logins de usuário

apenas à pessoas de confiança. Servidores de FTP como o Proftpd e de e-mail

como o Pop3d permitem a criação de "sub-usuários" que são válidos

apenas dentro deste servidor específico. Ou seja, o usuário seria capaz de

acessar o FTP, mas não de logar-se no SSH por exemplo.

Distribuições Linux com enfoque na segurança, como o Engarde baseiam-se justamente

na idéia de criar barreiras de contenção, limitando os privilégios de cada

usuário e de cada serviço, impedindo que eles tenham acesso a recursos que não

são absolutamente necessários para sua operação.

Outra boa idéia é "esconder" seus servidores, alterando suas portas

default. Por exemplo, um servidor de FTP escutando na porta 21 (a default)

seria facilmente descoberto pelo atacante, que a partir daí poderia tentar

algum tipo de vulnerabilidade no programa para obter acesso. Mas, se você configurá-lo

para operar na porta 44756 por exemplo, já seria muito mais complicado que

alguém descobrisse-o. Seria preciso fazer uma varredura de portas completa, que

demora várias horas para perceber que a porta 44756 está aberta e mais algum

tempo para descobrir que ela está sendo usada por um servidor de FTP. Quanto

mais dificuldade melhor não é mesmo?

Mais um erro comum é deixar servidores de FTP, Web, SSH, etc. disponíveis para

toda a Internet enquanto você só precisa deles dentro da sua rede interna. Se você

tem duas placas de rede, ou uma placa e um modem, é fácil filtrar o tráfego

permitindo que apenas os acessos vindos dos clientes locais sejam aceitos. Isto

pode ser feito na configuração do servidor (como no caso do Samba e do Apache

que vimos nos capítulos anteriores) quanto na configuração do firewall.

O ideal em termos de segurança é não acessar a Web diretamente, mas sim sempre

acessar por trás de uma conexão compartilhada através de uma máquina rodando o

Coyote, Freesco ou outra mini-distribuição especializada na tarefa.

Todas estas medidas representam o que chamamos de segurança proativa. As

brechas de segurança são como balas perdidas, ninguém pode dizer aonde surgirá

a próxima. Mesmo um sistema com um excelente histórico de segurança pode revelar

um bug monstruoso a qualquer momento. A idéia é impedir ou pelo menos

dificultar a exploração de qualquer eventual brecha.

Imagine que amanhã alguém descubra uma brecha grave no SSH. Se você deixa o

serviço ativo no seu servidor e ainda por cima aberto ao mundo, você estaria

com sérios problemas. Mas, se você ou mantém o serviço desativado, ou

disponível apenas para a sua rede interna, você aplicaria o patch como todo

mundo apenas por precaução, mas a brecha não afetaria diretamente o seu

sistema, pois seria preciso passar primeiro pelo firewall para ter acesso a

ele.

Usando o Nessus

O Nessus é uma ferramenta de auditoria

muito usada para detectar e corrigir vulnerabilidades nos PCs da rede local.

Ele realiza uma varredura de portas, detectando servidores ativos e simulando

invasões para detectar vulnerabilidades. Uma característica importante é que o

Nessus procura por servidores ativos não apenas nas portas padrão, mas em todas

as portas TCP. Ele será capaz de detectar uma vulnerabilidade no seu Apache,

mesmo que ele esteja ativo na porta 46580 por exemplo.

A página oficial é a

http://www.nessus.org onde

você pode baixar o pacote instalável e ler as instruções de instalação e uso.

A instalação do Nessus é bem simples. Baixe o pacote nessus-installer.sh aqui:

http://www.nessus.org/posix.html

Para instala-lo basta clicar sobre o arquivo e marcar a permissão de execução e

em seguida usar o comando ./nessus-installer.sh (como root) para iniciar a

instalação.

Se você estiver conectado à Internet, pode baixar e instalar a versão mais

recente do pacote automaticamente usando o comando:

# lynx -source http://install.nessus.org | sh

Este comando instala a versão distribuída em código-fonte.

Para instala-la é preciso ter instalados os pacotes da categoria

desenvolvimento da sua distribuição.

Para instalar o Nessus você precisa ter instalado o pacote nmap que deve estar

incluído nos CDs da sua distribuição. No Mandrake você pode instalá-lo com o

comando "urpmi nmap".

Depois de instalar, você precisa criar um login de usuário para utilizar o

Nessus. Este login é válido apenas para o Nessus, não é um login de sistema.

Para criar o login, chame o programa nessus-adduser. Ele pedirá o login e

senha, o tipo de autenticação (escolha sempre cipher) e permitirá que você

adicione regras para o usuário. Se você quiser apenas criar o usuário usando as

regras default basta pressionar Ctrl + D. Ele pedirá uma última confirmação,

basta responder "y":

# nessus-adduser

Addition of a new nessusd user

------------------------------

Login : seu_nome

Password : mais_que_12_caracteres:-)

Authentification type (cipher or plaintext) [cipher] : cipher

Now enter the rules for this user, and hit ctrl-D once you are done :

(the user can have an empty rule set)

^D

Login : seu_nome

Password : mais_que_12_caracteres:-)

Authentification : cipher

Rules :

Is that ok (y/n) ? [y] y

user added.

Depois de criar o usuário, rode o comando nessus-mkcert que

criará um certificado SSL para o servidor Nessus. Esta etapa só é necessária se

você tiver o pacote SSL instalado no sistema.

O Nessus utiliza um sistema cliente-servidor, onde uma vez iniciado o módulo

servidor passa a ser possível rodar o cliente em qualquer máquina da rede (para

isso é criado o login de usuário). O certificado oferece uma segurança maior ao

acessar o servidor Nessus, pois garante que ele não foi substituído por outra

máquina comprometida.

Finalizando, falta apenas inicializar o servidor, ainda como root, usando o

comando:

# nessusd -D

Em seguida, volte ao seu login de usuário e abra o cliente, com o comando:

$ nessus

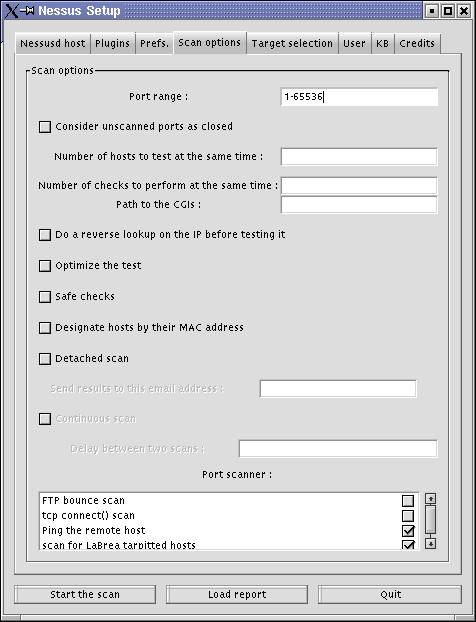

O primeiro passo é logar-se no servidor Nessus, fornecendo seu login e senha. Nas configurações do programa você tem acesso a várias opções, entre elas a faixa de portas TCP e UDP que devem ser escaneadas:

Se você quiser um teste completo, use a faixa 1-65536. Este

teste é ideal para PCs da rede local, mas pode demorar bastante caso seja feito

via Internet. Basicamente, ele envia um pacote TCP e outro pacote UDP para cada

porta e para cada PC a ser testado. Se você quiser testar uma faixa inteira de

endereços IP, com seus 255 PCs teremos nada menos que 33.423.360 pacotes, que

correspondem a mais de 750 MB de dados.

Alguns testes do Nessus podem travar alguns PCs vulneráveis, como por exemplo

estações Windows 95 vulneráveis ao "ping da morte". A opção

"Safe checks" desativa testes potencialmente perigosos, evitando

prejuízos aos usuários. De qualquer forma, o ideal é fazer o teste à noite, ou

em algum horário em que os PCs não estejam sendo utilizados.

Na seção "Target Selection" você define o alvo, fornecendo seu IP. Se

você quiser testar as vulnerabilidades da própria máquina local, o endereço é o

"localhost". Se você quiser testar de uma vez toda a sua rede local,

basta fornecer o endereço da rede, como em "192.168.0.0" ou

"10.0.0.0".

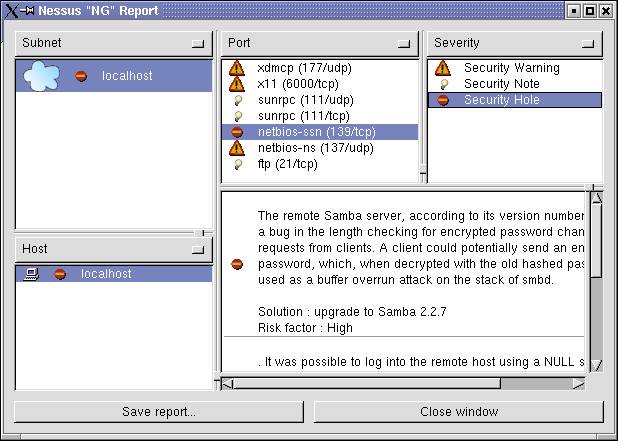

Concluído o teste, ele exibe uma lista com as vulnerabilidades encontradas em

cada PC. Existem três níveis de alerta, o primeiro e mais grave tem o símbolo

de uma luz vermelha e indica uma brecha de segurança em um servidor ativo na

máquina. O screenshot abaixo por exemplo temos uma máquina Linux rodando uma

versão antiga do Samba, que permite que clientes não autorizados loguem-se no

servidor. Além de apontar o problema, o Nessus oferece uma descrição detalhada

da vulnerabilidade e aponta uma solução. No caso a solução é simplesmente atualizar

o Samba para uma versão mais recente:

O segundo nível é um alerta de que um serviço potencialmente inseguro está

ativo numa determinada porta do sistema, como por exemplo um servidor Telnet ou

XDMCP (para obter a tela de login do servidor, como vimos no capítulo 7). Neste

caso não foi encontrada nenhuma vulnerabilidade específica, mas o fato o

serviço ser fundamentalmente inseguro já representa uma brecha de segurança.

Tanto o Telnet quanto o XDMCP transmitem dados de forma não encriptada, o que

permite que alguém mal intecionado possa sniffar a rede, capturando os dados

transmitidos, incluindo as senhas dos usuários.

O terceiro nível de alerta tem o símbolo de uma luz. Estes são apenas lembretes

de que existe um servidor ativo na porta indicada mas sem que fosse detectada

qualquer brecha de segurança:

Naturalmente, assim como você pode utilizar o

Nessus para detectar e tapar brechas de segurança, outras pessoas podem

utiliza-lo para detectar suas vulnerabilidades e lançar ataques. Hoje em dia a

variedade de scripts e ferramentas gráficas prontas que exploram

vulnerabilidades é tão grande que você pode encontrar algum exploit fácil de

usar para praticamente qualquer vulnerabilidade que você possa encontrar. Basta

saber fazer pesquisas no Google.

Naturalmente, assim como você pode utilizar o

Nessus para detectar e tapar brechas de segurança, outras pessoas podem

utiliza-lo para detectar suas vulnerabilidades e lançar ataques. Hoje em dia a

variedade de scripts e ferramentas gráficas prontas que exploram

vulnerabilidades é tão grande que você pode encontrar algum exploit fácil de

usar para praticamente qualquer vulnerabilidade que você possa encontrar. Basta

saber fazer pesquisas no Google.

Estes exploits prontos são o grande perigo, pois não requerem nenhum tipo de

prática ou habilidade para serem usados. Basta indicar o IP a ser atacado e

pronto. Ou seja, aquele garoto com quem você brigou no chat pode muito bem

fazer um estrago na sua rede caso você tenha alguma vulnerabilidade grave, por

isso é importante resolver o problema antes que alguém o faça por você.

O Nessus é só o primeiro passo. Caso você rode qualquer tipo de servidor na sua

máquina é importante acompanhar sites especializados em notícias relacionadas à

segurança, como o

http://lwn.net e o

http://www.linuxsecurity.com . A

maioria das distribuições oferecem boletins por e-mail que avisam quando novas

atualizações de segurança estão disponíveis.

Lembre-se que apesar das notícias de brechas e atualizações serem sempre muito

frequêntes, você só precisa se preocupar com os servidores que você mantém

ativos na sua máquina. Se você mantém apenas o SSH e o Proftp por exemplo, não

precisa se preocupar com as atualizações do Apache e do Sendmail. Além dos

servidores, clientes de e-mail (Evolution, Kmail, etc.) e navegadores

(Konqueror, Mozilla, etc.) também costumam receber atualizações de segurança

com uma certa frequência.

![]()

Usando o Ethereal

Além do Nessus, outro aliado

importante é o Ethereal, um poderoso sniffer. Bem, assim como

o Nessus ele pode ser usado tanto para proteger seu sistema quanto para roubar

dados dos vizinhos, uma faca de dois gumes, por isso ele é às vezes visto como

uma "ferramenta hacker" quando na verdade o objetivo do programa é

dar a você o controle sobre o que entra e sai da sua máquina e a possibilidade

de detectar rapidamente qualquer tipo de trojan, spyware ou acesso não

autorizado.

O Ethereal não costuma ser incluído nas distribuições, mas você pode baixá-lo

no:

http://www.ethereal.com

Na página estão disponíveis tanto a versão .tar.gz que deve ser instalada com

os conhecidos "./configure", "make"

e "make install", quanto pacotes prontos para várias

distribuições. Está disponível também uma versão for Windows.

Depois de instalado, basta chamá-lo como root:

# ethereal

O Ethereal é um daqueles programas com tantas funções que você só consegue

aprender realmente usando. Para começar, nada melhor do que capturar alguns

pacotes. Clique em Capture > Start ... e você verá uma

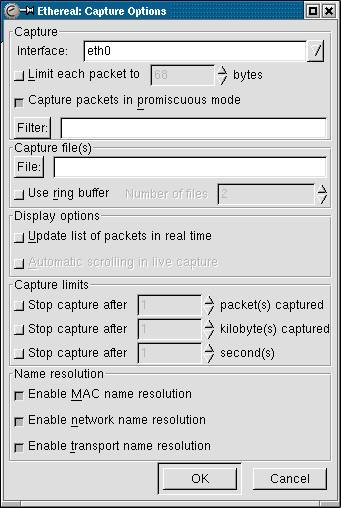

janela como esta:

Aqui estão as opções de captura. A primeira opção importante é a "Capture

packets in promiscuous mode", onde você decide se quer capturar

apenas os pacotes endereçados à sua própria máquina, ou se quer tentar capturar

também pacotes de outras máquinas da rede.

Isto é possível pois os hubs tradicionalmente apenas espelham as transmissões,

enviando todos os pacotes para todas as estações. No início de cada pacote vai

o endereço MAC do destino. Este é o endereço físico da placa de rede, que ao

contrário do IP não pode ser facilmente alterado. Normalmente a placa escuta

apenas os pacotes destinados a ele, ignorando os demais, mas no promiscuous

mode ela passa a receber todas as comunicações, destinadas à todas as placas.

Em seguida, você tem a opção "Update list of packets in real time".

Ativando esta opção os pacotes vão aparecendo na tela conforme são capturados,

em tempo real. Caso contrário você precisa capturar um certo número de pacotes

para só depois visualizar todo o bolo.

Mais abaixo estão também algumas opções para interromper a captura depois de um

certo tempo ou depois de capturar uma certa quantidade de dados. O problema

aqui é que o Ethereal captura todos os dados transmitidos na rede, o que pode

rapidamente consumir toda a memória RAM do micro :-)

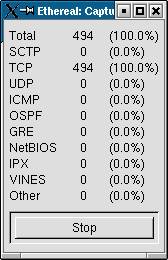

Dando o OK será aberta a tela de captura de pacotes, onde você poderá

acompanhar o número de pacotes capturados:

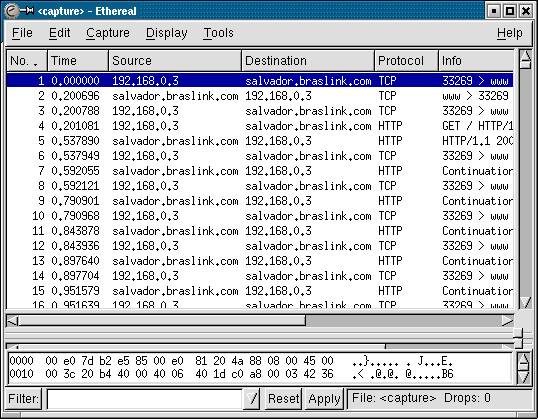

Na tela principal temos a lista dos pacotes, com várias informações como o

remetente e o destinatário de cada pacote, o protocolo utilizado (TCP, FTP,

HHTP, AIM, NetBIOS, etc.) e uma coluna com mais informações, que incluem a

porta TCP a que o pacote foi destinado:

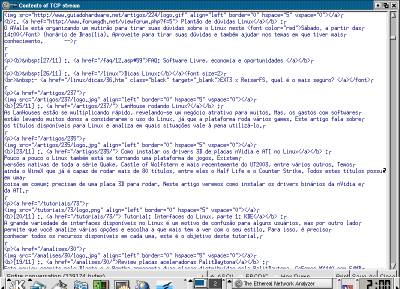

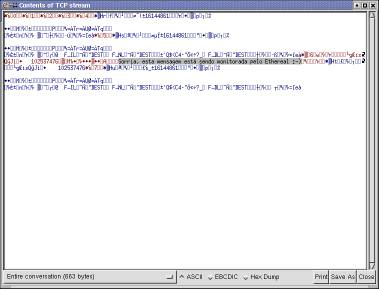

Clicando sobre um dos pacotes e em seguida em "Follow TCP Strean"

o Ethereal mostrará uma janela com toda a conversão, exibida em modo texto:

Neste caso temos apenas uma inocente página Web do Guia do Hardware, que não

representa perigo, mas monitorando sua conexão durante algum tempo você vai

logo perceber vários tipos de abusos, como sites que enviam requisições para

várias portas da sua máquina ao serem acessados, banners de propaganda que

enviam vários informações sobre seus hábitos de navegação para seus sites de

origem, gente escaneando suas portas usando programas similares ao Nessus que

vimos acima, programas que ficam continuamente baixando banners de propaganda e

assim por diante.

Estas informações são úteis não apenas para decidir quais sites e serviços

evitar, mas também para ajudar na configuração do seu firewall. Pode ser que no

início você não entenda muito bem os dados fornecidos pelo Nessus, mas depois

de alguns dias observando você vai começar a entender muito melhor como as

conexões TCP funcionam.

Bem, como disse, o Ethereal pode ser usado também pelo lado negro da força. Se

você estiver numa rede local, com micros ligados através de um hub, outro

usuário pode usar o Ethereal para capturar todas as suas transmissões. No

screenshot abaixo está uma mensagem do ICQ capturada. Na janela principal do

Ethereal é possível ver qual é o emissor e o destinatário da mensagem (tanto o

IP quanto o número do ICQ) e usando o "Follow TCP Stream" é possível

ver a transmissão em sí:

Veja que temos alguns trechos ilegíveis que incluem os dados usados pelo

protocolo, mas no meio temos as mensagens exibidas em texto plano. No caso

temos apenas um "Sorria, esta mensagem está sendo monitorada pelo

Ethereal", mas numa situação real o Ethereal exibiria toda a conversação,

mesmo que esta durasse horas.

Claro, além de mensagens do ICQ o Ethereal pode interceptar mensagens de e-mail

(incluindo login e senha), dados transmitidos via Web ou FTP, seções de Telnet

(novamente, incluindo login e senha) e assim por diante.

Isto é EXTREMAMENTE perigoso. Qualquer um, que tenha a chance de plugar um

notebook na rede e pegá-lo de volta depois de algumas horas poderá capturar

dados e senhas suficientes para comprometer boa parte do sistema de sua

empresa. Apenas conexões feitas através do SSH e outros programas que utilizam

encriptação forte estariam a salvo.

Naturalmente, além de alguém de fora, existe a possibilidade de um dos seus

próprios funcionários resolver começar a brincar de script kiddie, pregando

peças nos outros e causando danos. Como vimos, isso não requer prática nem

habilidade.

Enfim, a menos que você esteja numa simples rede doméstica, onde exista uma

certa confiança mútua, utilizar um hub tradicional é simplesmente um risco

grande demais a correr.

A solução para o problema é substituir seus hubs por switchs. A diferença

básica é que enquanto o hub simplesmente repassa todos os pacotes para todos os

micros ligados a ele, um switch analisa os pacotes baseados nos endereços

físicos das placas de rede e envia cada pacote apenas para o seu destinatário

correto. Isto faz com que os sniffers deixem de funcionar.

Antigamente os switchs eram muito mais caros que os hubs, mas atualmente os

preços já estão muito próximos. Existe por exemplo um hub 10/100 da Encore que

custa por volta de 50 dólares e já trabalha desta forma. Veja que cada porta

possui três leds, um deles indica o estado do full-duplex, um recurso suportado

apenas por switchs:

Este tipo de aparelho traz sempre a expressão "Switch"

com destaque na embalagem, mas para ter certeza o melhor mesmo é submetê-lo ao

teste do Ethereal. Se você conseguir capturar apenas seus próprios pacotes

significa que o problema está resolvido.

Veja que isto apenas melhora a segurança, não torna a sua rede inviolável, já

que alguém ainda poderia substituir o switch por outro hub caso tivesse acesso

físico a ele, grampear os cabos de rede e assim por diante. Naturalmente isto

também pode ser feito fora da sua rede, capturando os dados transmitidos

através do seu ADSL por exemplo. O ideal é sempre utilizar conexões

encriptadas, via SSH, algum tipo de VPN e assim por diante.

A maioria dos ataques, principalmente os feitos por funcionários da própria

empresa baseiam-se justamente em capturar senhas transmitidas de forma não

encriptada através da rede.

De qualquer forma, podem existir situações em que embora você não deseja que

ninguém possa ver o tráfego da rede, você mesmo, como chefe ou administrador da

rede, deseja policiar o que os usuários estão fazendo durante o expediente na

conexão da empresa. Neste caso eu sugiro que você mantenha um servidor SSH

ativo nas estações de trabalho. Assim você pode de vez em quando se logar na

máquina e rodar o Ethereal para acompanhar o tráfego de dados de cada máquina,

sem que o usuário tome conhecimento. Outra possibilidade seria rodar o Ethereal

na máquina que compartilha a conexão, assim você poderá observar os pacotes

vindos de todas as máquinas da rede. Alguns modelos de switchs mais caros podem

ser programados para direcionar todo o tráfego da rede para uma determinada

porta, onde você poderia plugar o seu micro para "ver tudo".